「すべての企業が狙われている」

経済産業省が“サイバーセキュリティ経営”の実践を勧める切実な理由

吉村 哲樹 edited by Security Online

2021/10/26

経済産業省は、企業の経営者にサイバーセキュリティへの意識を高めてもらうために、既に広く知られる「サイバーセキュリティ経営ガイドライン」の実践をサポートするためのプラクティス集を公開。

また、中小企業のセキュリティ強化を支援する数々の施策を打ち出すなど、様々な取り組みに注力している。

経済産業省 商務情報政策局でサイバーセキュリティ課長を務める奥田修司氏が、いまだ具体的なセキュリティ対策を打ち出せていない企業に向け、実践の勘所を示した。

ランサム攻撃でカルテ暗号化 徳島の病院、インフラ打撃

徳島県つるぎ町の町立半田病院を10月末、サイバー攻撃が襲った。病院のシステムに侵入して情報を暗号化し、復旧と引き換えに金銭を要求するコンピューターウイルス「ランサムウエア」に感染した。約8万5千人分の電子カルテが閲覧できなくなり新規患者の受け入れを停止。復旧のめどは立っていない。命を守る地域の重要インフラは大打撃を受けた。

10月31日午前0時半、半田病院内に数十台あるプリンターが勝手に印刷を始め、紙が尽きるまで続いた。「データを盗んで暗号化した。データは公開される。復元してほしければ連絡しろ」。紙には英語で脅迫内容と連絡先が記されていた。当直の看護師は「誰かのいたずらか」と思ったが、既に電子カルテは暗号化されていた。(日本経済新聞)

* 激化するサイバー攻撃、もうセキュリティ担当者だけでは限界

企業を狙ったサイバー攻撃の被害が増加し続ける今日、企業がセキュリティリスクと正しく向き合っていくためには、経営陣による積極的な関与とリーダーシップが欠かせないといわれている。

そこで、近年は経済産業省が、企業の経営層向けに情報セキュリティの重要性を啓蒙する取り組みを強化しており、既に一定の成果を上げているところだ。

奥田修司氏(以下、奥田氏)によれば、2020~2021年はコロナ禍によるビジネス環境の激変に影響されたせいか、企業を狙ったサイバー攻撃事案に一定の傾向が見られるという。

「リモートワークの急速な普及にともない、VPN機器の脆弱性(下記の「TOPICS」参照)を狙った攻撃が多発しています。

また、以前から多く見られたランサムウェア攻撃も、単にデータを暗号化して人質に取るだけでなく、重要データを窃取して、さらにデータの公開をちらつかせながら金品を脅し取る『二重の脅迫』が目立つようになってきました。

加えて、グローバル企業を標的にする際、セキュリティ対策が手薄な海外拠点に侵入してそこから国内へと侵入する手口も多く確認されています」

こうした攻撃は大企業にとどまらず、中小企業をターゲットに据えている場合も多い。

大阪商工会議所が2019年、30社の中小企業を対象に行った調査では、すべての企業において不審な通信の痕跡が見つかった。

また、経済産業省とIPAが共同で1064社の中小企業を対象に行った実証事業においても、重大なインシデントに発展する恐れのあったケースが128件も確認されている。

こうした事態を重く見た経済産業省は、2020年12月に「最近のサイバー攻撃の状況を踏まえた経営者への注意喚起」を公開。近年の高度かつ大規模なサイバー攻撃は、もはや実務担当者がこれまで通りの取り組みを行うだけでは対処しきれなくなっており、あらためて経営者のリーダーシップが必要になっていることを訴えかけた。

また、この注意喚起を公開した後に大規模なセキュリティインシデントが多発したことを受け、2021年4月には追加のアップデート情報も公開している。

☞ VPNとは

2020年4月以降、働き方改革法はそれまでの大企業だけでなく中小企業も対象となった。

リモートワークの導入を検討する企業も増加しており、そのための手法としてVPNに改めて注目が集まっている。

VPNは「Virtual Private Network」の略で、直訳すると「仮想の専用線」だ。

機密性の高い情報をやり取りする際、公衆回線は不特定多数が利用するため常にリスクが伴う。そのため、公衆回線と切り分けられた専用線の仕組みが開発された。その歴史は古く、1960年代から事業所間のコンピュータを接続する方法として利用されてきている。しかし、物理的な設備、敷設を要するためにコストも高く、導入期間も長いというデメリットがあった。

専用線のコスト高に対する解決策として、ADSLや光回線などの高速インターネットが普及し始めた2000年代以降、VPNが急速に普及する。

VPNは専用線と異なり、仮想で専用線化するため、新たな回線設備が不要、低コストかつ短期間で導入することができる。

現在では、多くの企業や個人で利用されており、主に下記の用途で利用されている。

企業の拠点間を接続する

複数拠点を持つ企業が、売り上げ等のデータを本社とやり取りする際などにVPNが利用される。

新規の設備投資が不要なため、拠点の新設や統廃合といった場合にも低コストで対応することができる。

個人のモバイル端末と企業ネットワークとを接続する

近年普及が加速するリモートワークで、オフィス外から企業のサーバーへアクセスするといったケースも増えている。

こうした場合、当然ながら公衆Wi-Fiなどは利用できないため、VPNを利用して業務データを送受信することになる。

自宅にある個人所有の端末と企業ネットワークとを接続する

在宅勤務での業務遂行の場合、企業から貸与された端末だけでなく自宅にある端末でVPNを経由し、企業のネットワークへアクセスすることも考えられる。その場合は、VPNソフトやセキュリティキーなどを利用することが多い。

個人が公衆Wi-Fi利用時などに、プライベートで利用する

企業だけでなく、個人でのVPN利用も広がっている。

最近では、情報漏えいリスクのある公衆Wi-Fiを利用する際にVPNを利用する人もいる。

さまざまなベンダーからVPNサービスがリリースされているが、無料VPNサービスの利用にはくれぐれも注意が必要だ。

* いま経営者が認識すべき“3つの原則”

経済産業省では、企業がサイバーセキュリティ経営の実現を目指す上で行うべき3段階の取り組みを提示している。

「まず第一段階は、経営者が取り組むべきことを明確化します。次に第二段階として、それらを実践に移します。

そして第三段階として、これまでの取り組みの内容や成果を可視化して、自社がセキュリティ意識の高い企業であることを世に示していただきたいのです」(奥田氏)

第一段階である「サイバーセキュリティ経営の明確化」の指針として、同省は「サイバーセキュリティ経営ガイドライン」を公開している。2017年11月に公開された「Ver.2.0」は、累計10万ダウンロードがあり、極めて高い注目を集めているという。このガイドラインの主な目的は、セキュリティ対策は「コストではなく投資である」ことを企業の経営者に理解してもらい、経営者がリーダーシップをとってセキュリティ対策を進める重要性を示すことにある。

そのために、「経営者が認識すべき3原則」として以下を挙げている。

1. 経営者は、サイバーセキュリティリスクを認識し、リーダーシップによって対策を進めることが必要

2. 自社はもちろんのこと、ビジネスパートナーや委託先も含めたサプライチェーンに対するセキュリティ対策が必要

3. 平時および緊急時のいずれにおいても、サイバーセキュリティリスクや対策に係る情報開示など、関係者との適切なコミュニケーションが必要

また、同ガイドラインでは、経営者はこれら3つの原則を踏まえた上で、CISOなど情報セキュリティの担当者に対して以下の10の重要事項を指示すべきだとしている。

リスク管理体制の構築

・指示1:サイバーセキュリティリスクの認識、組織全体での対応方針の策定

・指示2:サイバーセキュリティリスク管理体制の構築

・指示3:サイバーセキュリティ対策のための資源(予算、人材など)確保

リスクの特定と対策の実装

・指示4:サイバーセキュリティリスクの把握とリスク対応に関する計画の策定

・指示5:サイバーセキュリティリスクに対応するための仕組みの構築

・指示6:サイバーセキュリティ対策におけるPDCAサイクルの実施

インシデントに備えた体制構築

・指示7:インシデント発生時の緊急対応体制の整備

・指示8:インシデントによる被害に備えた復旧体制の整備

サプライチェーンセキュリティ

・指示9:ビジネスパートナーや委託先などを含めたサプライチェーン全体の対策および状況把握

関係者とのコミュニケーション

・指示10:情報共有活動への参加を通じた攻撃情報の入手とその有効活用および提供

一方、いざ「サイバーセキュリティ経営ガイドライン」の内容を実践に移そうと思っても、どこから手をつけたらいいのか分からないことも多い。

そこで同省は、実践の際に役立つヒントを提供する「サイバーセキュリティ経営ガイドライン 実践のためのプラクティス集」の初版を2019年3月に公開。さらに、2020年6月にはさらにプラクティスを追加した第二版を公開している。

* 実例に基づき紹介するプラクティス集

本プラクティス集は大きく2つのパートに分かれており、前半では「サイバーセキュリティ経営ガイドライン」で示されている10の重要事項それぞれにつき、実際に企業が取り組んで成果を挙げた事例が紹介されている。そして後半では、多くのセキュリティ担当者が抱える悩みと、それらを解決するためのプラクティスを実例に基づき紹介している。

この中には、一般的に構築すべきインシデント発生時の緊急対応体制などが含まれている。

自社のPCなどが攻撃を受けた際に、「SOCが不正な通信を検知」「CSIRTに報告して封じ込め策を指示」「自社システムなどをネットワークから遮断」「マルウェアを除去、ネットワークを復旧」という一連の対応手順と体制を明確に定義し、かつ対外的に情報を公表する際の手順および内容も、「第一報」「第二報以降」「最終報」に分けて検討していく必要があることが示されている。

また、具体的な事例として、とある大手製造業におけるセキュリティ人材の育成や、体制構築の事例も紹介されている。

この企業ではCSIRTを立ち上げる際、社内にインシデント対応経験のある人材がいなかった。そのため、まずは外部のセキュリティ専門家に加わってもらい、一緒に活動する中で社内の人材にスキルトランスファーしてもらうことで、人材育成を行ったという。また、様々な部門の若手社員を交代でCSIRTに配置する人事ローテーションを行うことで、CSIRTと各部門とのスムーズな連携も目指している。

なお、人材育成や体制構築に関しては多くの企業が課題を抱えているため、同プラクティス集でも付録「セキュリティ体制構築・人材確保の手引き」が別途存在するなど、特に手厚く取り上げているという。

* 中小企業に向けセキュリティ強化ツールを紹介

同省では、サイバーセキュリティ経営の実現に向けた第三段階に当たる「セキュリティの高い企業であることの可視化」を支援する取り組みもおこなっている。

たとえば、2021年8月にIPAから公開された「サイバーセキュリティ経営可視化ツール(Web版)」もその1つで、Webサイト上で39項目の質問に答えると自社のセキュリティ対策状況が定量的に把握できるというもの。

「この可視化ツールは、回答結果を自動的に集計分析した上で、『サイバーセキュリティ経営ガイドライン』の10の重要項目ごとに取り組み度合いを数値化し、レーダーチャート形式で可視化してくれます。さらに、過去の回答結果や同業種の平均値、全企業の平均値との比較も行えるため、自社の取り組みの成熟度を客観的に評価することができます」(奥田氏)

加えて、近年同省が特に注力していることが、中小企業向けのセキュリティ対策支援だ。中小企業は、ICTや情報セキュリティの専門要員をなかなか確保できないため、どうしてもセキュリティ対策が後手に回りがちである。しかし既に述べたように、近年は大手企業をターゲットにした攻撃でも、比較的対策が手薄なグループ企業や取引先への侵入を足掛かりにする手口が増えており、中小企業における対策強化が急務となっている。

そのような中、同省は2019年3月に「中小企業の情報セキュリティ対策ガイドライン」の第三版を公開。

また、中小企業自らがセキュリティ対策に取り組むことを自己宣言する「SECURITY ACTION」という制度もスタートした。

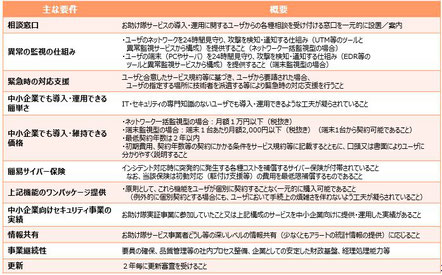

現在では、IT導入補助金の申請においてこの宣言が必須となっていることもあり、2021年6月末時点で既に15万社を超える中小企業による宣言があったという。さらに、中小企業向けのセキュリティサービスが満たすべき要件や基準を整理し、それらを満たした民間サービスを「サイバーセキュリティお助け隊サービス」として認定する制度も2021年4月からスタートしている。

「『サイバーセキュリティお助け隊サービス』は、異常監視の仕組みや緊急時の対応支援、簡易サイバー保険といったソリューションがワンパッケージで提供され、かつ価格も中小企業でも導入・維持できるよう安価に抑えられていることが主な要件として挙げられています。『サイバーセキュリティ経営といっても、どこから始めていいかわからない』という中小企業の経営者は、ぜひ利用を検討してみてはいかがでしょうか」(奥田氏)

※ メール・BLOG の転送厳禁です!! よろしくお願いします。

コメントをお書きください