18年間、海外出張という形で42カ国を訪問し、渡航回数では150回を越えているが、そのたびに、日本におけるセキュリティマネジメントに関する課題を実感する。国外の人と議論して得られた経験とは。

2019年12月19日

[鎌田敬介,ITmedia]

この度、Armorisを9月からスタートしました。当社はサイバーセキュリティの人材育成という観点に特化した活動をおこなっていますが、われわれのこれまでのサイバーセキュリティへの取組の中で、組織作りを支える人材が、より根本的なアプローチで知識と経験を得られる場を作ろうというコンセプトで活動しています。

このセキュリティ人材育成のアプローチを考える上では、国内のみならず、海外(主に欧米・アジア圏)でのサイバーセキュリティに関する知見や取組を参考にしています。

この背景として、私はこれまで18年間、サイバーセキュリティのキャリアの中で海外での活動にも力を入れており、海外出張という形で42カ国を訪問し、渡航回数では150回を越えています。その中ではサイバーセキュリティのプロジェクトへの参画、国際会議への出席、カンファレンスでの講演やトレーニング活動などさまざまな活動を行ってきましたが、そのたびに、日本におけるセキュリティマネジメントに関する課題を実感します。

本稿では、主に国外の人と議論して得られた経験から、いくつかの話題をピックアップし、読者の皆さんに共有したいと思います。

1、オーストラリア:変化しないことこそリスク

いまから1年ほど前になりますが、海外のカンファレンスでオーストラリアの政府機関の方とサイバーセキュリティの問題について議論していたときに、彼らのサイバー攻撃事案への対応経験を話してくれました。

政府系の重要なWebサイトが、DDoS攻撃によって閲覧できない状態になり、国内で大きな問題になったという事象です。

まず攻撃が発生、サイトが閲覧できないという情報が外部から入りセキュリティベンダーと協力して原因を調査、DDoS攻撃の内容や攻撃元の情報などを特定し対応を進めながら、幹部へ報告し対応方針を仰ぎ、対外的な広報としてTwitterを用いて実施、技術的な対応と並行して政府の上層部への報告など組織内外への情報連携に相当力を入れていた様子を生々しく語ってくれました。

まず、「経営幹部とのコミュニケーションをどのように円滑に行ったか」と聞いてみました。

まず、「経営幹部とのコミュニケーションをどのように円滑に行ったか」と聞いてみました。

彼が言うには経営幹部は、ITやセキュリティに関する基本的なリテラシを皆が持っておりDDoS攻撃による影響や事案が起きたときに危機対応の観点で動くことが必要なのはよく分かっているため、発生事象を報告すれば組織的にどう対応すべきかの方針をすぐに出してくれたそうです。

その当該政府機関は、ITを中核に据えた業務改革を行っている真っ最中で、組織全体を変革していこうという強い意志を持っているためITやセキュリティに対する経営幹部の理解はかなり深いと言っていました。

その次に私が質問したのは「ITやセキュリティに関する理解が深いのはとてもいいことだが、そもそも組織的な動き、例えばIT部門以外との連携や対外広報の考え方、予算の割り当てなど日常的な組織管理の姿勢がにじみ出てくるのがサイバーセキュリティマネジメントではないか?」と聞いたところ、「確かに組織管理の要素は強い(英語ではGeneral Corporate Managementと表現していました)。重要なのは組織にとって必要な目的のために組織や人間の変化を恐れないことではないか」という答えが返ってきました。

彼の組織では、「変化しないことこそリスクである」という考え方が組織的に浸透しており、経営幹部も現場スタッフも時代の変化に合わせて自分たちが変化し続けることが重要だという意識が根付いているそうです。

その次に私が質問したのは「ITやセキュリティに関する理解が深いのはとてもいいことだが、そもそも組織的な動き、例えばIT部門以外との連携や対外広報の考え方、予算の割り当てなど日常的な組織管理の姿勢がにじみ出てくるのがサイバーセキュリティマネジメントではないか?」と聞いたところ、「確かに組織管理の要素は強い(英語ではGeneral Corporate Managementと表現していました)。重要なのは組織にとって必要な目的のために組織や人間の変化を恐れないことではないか」という答えが返ってきました。

彼の組織では、「変化しないことこそリスクである」という考え方が組織的に浸透しており、経営幹部も現場スタッフも時代の変化に合わせて自分たちが変化し続けることが重要だという意識が根付いているそうです。

そんな彼らでも、ITを中核に据えた変革(いわゆるデジタルトランスフォーメーション)は、組織の存続を賭けたイチかバチかのプロジェクトであり、自分たちの未来を楽観的には捉えていませんでした。

対して典型的な日本企業はどうでしょう。

対して典型的な日本企業はどうでしょう。

掛け声のごとく「デジタルトランスフォーメーション」を連呼しているものの、チーフデジタルトランスフォーメーションオフィサーと名のつく役員の発言が技術的にはめちゃくちゃである、という場面によく出くわします。

技術を分かっている現場の人たちは冷ややかな目で見ています。

この、オーストラリアの幹部が危機感をあらわに自組織の課題と真剣に向き合っている姿勢を目の当たりにすると、大きな差を感じてしまいます。

ちなみに、その経営幹部とはSNSでつながっており、お互いの日常的な活動をシェアしています。

ちなみに、その経営幹部とはSNSでつながっており、お互いの日常的な活動をシェアしています。

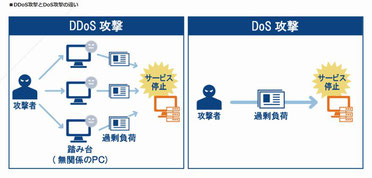

DDoS攻撃は、コンピューターシステムへの不正侵入、プログラムの破壊、データ改ざんといった行為をする攻撃者が、複数の一般コンピューターを乗っ取って行います。

他人のコンピューターを乗っ取ってサイバー攻撃に利用することを「踏み台」といいます。この踏み台行為を行うため、攻撃を受けたウェブサイトやサーバーは、サイバー攻撃の仕掛け人を割り出すことは難しいという特長があります。

また、DDoS攻撃で受ける大量のアクセスは、一見すると通常のアクセスと見分けがつきません。

そのため、DDoS攻撃で受けるアクセスだけを、選択して排除することが難しいという特長も持っています。

2、米国:現場から経営層へ、都合の悪い情報がサクサクあがる

次は、米国の某大手セキュリティベンダーの役員と議論していたときのことです。

彼は米国企業のサイバーセキュリティの問題に30年近く取り組んできた超ベテランで、しばしば来日しており、日本企業のセキュリティ体制の状況にもある程度詳しい人物です。来日するたびに私も最近の話題について議論させてもらっています。先日彼が来日したときに「日米企業におけるセキュリティマネジメントの最大の違いを1つ挙げるとしたらそれは何か?」と聞いてみました。

そこで返ってきた答えは「セキュリティに関する悪い情報の扱われ方が決定的に(英語ではcultural differenceと言っていました)違う」というものでした。

これがどういう意味か詳しく聞いてみました。議論の経緯はさておき、彼の言いたかったことを説明します。

まず「セキュリティに関する悪い情報」とは、例えば以下のようなものです。

これがどういう意味か詳しく聞いてみました。議論の経緯はさておき、彼の言いたかったことを説明します。

まず「セキュリティに関する悪い情報」とは、例えば以下のようなものです。

・脆弱性対策が十分でなくサイバー攻撃を受けて実害が出てしまった

・セキュリティ対策ができていると思っていたが実は穴が残っていた

・セキュリティ対策製品を導入したが検知・遮断が正常に機能せず被害がでてしまった

・セキュリティ対策ができていると思っていたが実は穴が残っていた

・セキュリティ対策製品を導入したが検知・遮断が正常に機能せず被害がでてしまった

例としてもっとさまざまなパターンがありますが、要するに都合の悪いタイプの情報、つまり現場としては経営層に報告するのに後ろめたい気持ちになるような種類の情報ということです。

日本ではそのような情報を経営層にあげる場合マイナスの思考が働き、事実とはちょっと遠い位置にあるような報告の仕方をしたり、場合によって自分たちがトラブルに巻き込まれるリスクを強く感じれば隠そうとしたりする、と言っていました。

米国企業でのそういった情報の扱われ方とは対極に位置する(あくまで彼の経験上)ということで、企業や組織の上層部がセキュリティに関するネガティブな情報をどのように扱うかの姿勢が根本的に異なるのではないかという指摘でした。

この点について、別の米国の大手ユーザー企業のセキュリティ担当と議論したところ、その企業では「問題を適切にエスカレーションすれば組織の問題として扱われる」しかし「エスカレーションをしなかった場合は個人の問題として個人に責任が発生する」、という考え方になっているそうです。

この点について、別の米国の大手ユーザー企業のセキュリティ担当と議論したところ、その企業では「問題を適切にエスカレーションすれば組織の問題として扱われる」しかし「エスカレーションをしなかった場合は個人の問題として個人に責任が発生する」、という考え方になっているそうです。

こういう考え方を浸透させるために、悪い情報を積極的にエスカレーションさせるよう、組織全体で積極的に課題に対処していく姿勢があります、と言っていました。

私自身の経験でも日本の企業や組織でセキュリティに関するネガティブな情報が経営幹部によってどう扱われるかについて、都合の悪い情報がサクサクあがるところほどセキュリティに関する取組がどんどん進んでいるように見えます。

私自身の経験でも日本の企業や組織でセキュリティに関するネガティブな情報が経営幹部によってどう扱われるかについて、都合の悪い情報がサクサクあがるところほどセキュリティに関する取組がどんどん進んでいるように見えます。

一方でそうでないところは、本質的ではないところで悩んでいるケースが多いように感じます。

言われてみればそうだよな、と思うことでも国外の人の視点からもそう見えるのか、と納得したケースです。

3、エストニア:サイバーセキュリティはAttack&Defenseの問題である

エストニアはヨーロッパにある人口132万人程度の小国で、国土面積は日本の9分の1程度ですが、電子国家としてすっかり有名になりました。

エストニアはNATOのサイバーセキュリティのセンターがあるなど、サイバーセキュリティの世界でも有名です。

日本では得ることの難しいサイバー攻撃の攻撃側のノウハウを保有している専門家もいます。

こういった背景から、Armorisとしてはエストニアのサイバーセキュリティ体制構築に貢献してきた(いる)Jaan Priisaluと Rain Ottisの2人を顧問として迎えています。

私自身もエストニアを訪れ、現地の警察署で電子的に国民になることのできる e-Residencyカードを発行してもらったり(現地で申請して日本のエストニア大使館で受け取ります)、現金を一切使わずに生活できるところや、さまざまな電子サービスを実際に経験してみました。

「なぜ彼らは電子国家をここまで成功させることができたのか? 日本はなぜうまくいかないのか?」ということを考察している記事などをよく読みますが、現地の人たちと議論してみると「エストニアは国が小さく、過去のしがらみがあまりないところから電子国家を立ち上げた。既存のビジネスが多く存在する日本ではそういった環境要因を変えていくのが特に難しいのでは?」というコメントでした。日本で電子化が進まないのは技術の問題ではないだろうと考えているそうです。

さて、Armorisの顧問であるJaanとRainとサイバーセキュリティの観点でもさまざまな議論をしています。

さて、Armorisの顧問であるJaanとRainとサイバーセキュリティの観点でもさまざまな議論をしています。

Rainはタリン工科大学の教授でもあり、サイバーセキュリティの修士課程を教えています。彼の修士課程のなかには「サイバーセキュリティマネジメント」も入っており、技術論もさることながら、組織論についても修士課程の学生達に多く議論させるそうです。

「企業の運営や管理の実態を余り知らない大学生が組織論の観点で議論してもあまり腑に落ちないのでは?」と聞いてみると「それはその通りだが、卒業してしばらくすると、授業でやっていたことの意味がよく分かったと言ってくるよ」と話していました。

「企業の運営や管理の実態を余り知らない大学生が組織論の観点で議論してもあまり腑に落ちないのでは?」と聞いてみると「それはその通りだが、卒業してしばらくすると、授業でやっていたことの意味がよく分かったと言ってくるよ」と話していました。

彼の授業では、実在するある企業の社内のセキュリティポリシーについてどういった問題点があるかを議論したり、どんなにセキュリティ対策を施しても必ず穴ができてしまうということを実感できるような演習を行ったり、その他にも法的な観点や人事の観点など幅広い視点からサイバーセキュリティの組織的課題について議論します。

あるとき、Rainから「サイバーセキュリティはAttack&Defenseの問題なんだ。戦いでは攻撃を受けたら防御する、隙をみて攻撃を返す。日本人の昔の戦いでは攻撃をうけたらどうやって防御するんだ?」と聞かれました。彼らはいわゆるバイキングの人々なので、大きな剣と盾を持って戦うというのがベースにあるのですが、よく考えたら日本の侍は盾を持ってないよなあと漠然と考えていました。

「戦い」「防御」という意識でサイバーセキュリティに取り組んでる人は日本ではほとんど見かけません。

あるとき、Rainから「サイバーセキュリティはAttack&Defenseの問題なんだ。戦いでは攻撃を受けたら防御する、隙をみて攻撃を返す。日本人の昔の戦いでは攻撃をうけたらどうやって防御するんだ?」と聞かれました。彼らはいわゆるバイキングの人々なので、大きな剣と盾を持って戦うというのがベースにあるのですが、よく考えたら日本の侍は盾を持ってないよなあと漠然と考えていました。

「戦い」「防御」という意識でサイバーセキュリティに取り組んでる人は日本ではほとんど見かけません。

「サイバーセキュリティは戦いである」と考えている彼らのマインドセットと日本人のサイバーセキュリティへのマインドセットに大きな違いを感じた出来事です。

*サイバーセキュリティは「組織管理」の問題

サイバーセキュリティというとどうしても技術的な方に話が行きがちですが、技術的な部分はもちろんのこと、組織管理的な視点で問題点を抱えているケースも多々あります。

「サイバーセキュリティはITの問題、技術の問題」としてしまうのではなく、「組織管理の問題として捉えたらどういった課題があるのか?」という視点を持って社内の状況を整理することも必要なのではないでしょうか。

※ メール・BLOG の転送厳禁です!! よろしくお願いします。

コメントをお書きください

OGAWA@OTM Lab. (月曜日, 20 1月 2020 20:16)

昨日 2020.1/19に、メールBOXを整理しながら見つけた記事をBLOGに掲載したところ、今朝1/20に『三菱電機にサイバー攻撃 防衛などの情報流出か』という見出しの新聞記事が出ました。何とタイムリーなことか?! と吃驚です!

しかし、・・・昨年4月に取引先に提供した製品・サービスへのサイバー攻撃対策を支援する全社横断的な専門組織を設置していた三菱電機。ところが、"昨年6月、国内の研究所のサーバーに不審なファイルが見つかり、これを機に全社的に社内調査を進めたところ、営業本部や電子システム事業本部など14ある本部・事業本部の大半や、本社の管理部門の一部で不正なアクセスが確認された。不正アクセスは中国にある関係会社から始まり、日本国内の拠点に広がった。" 現状、東京五輪を目前に控え、サイバーセキュリティの問題が大きな課題ですが、どうしても技術的な方に話に行きがちです。しかし、此処は技術的な部分はもちろんのこと、国際的連携による「組織管理」的な視点での解決が急務です。

でも、今の安部体制では無理かなぁ!?