三菱電機にサイバー攻撃 防衛などの情報流出か

内藤尚志 編集委員・須藤龍也

2020年1月20日

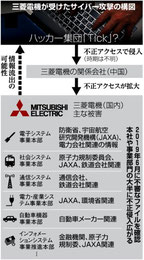

大手総合電機メーカーの三菱電機が大規模なサイバー攻撃を受け、機密性の高い防衛関連、電力や鉄道といった重要な社会インフラ関連など官民の取引先に関する情報が広く流出した恐れがあることがわかった。

本社や主要拠点のパソコンやサーバーが多数の不正なアクセスを受けたことが社内調査で判明した。同社は不正アクセスの手口などから、防衛関連の機密情報を主に狙う中国系のサイバー攻撃集団「Tick(ティック)」が関与した可能性があるとみている。

複数の関係者や社内調査によると、少なくとも国内外の120台超のパソコンや、40台超のサーバーに不正に侵入された形跡が見つかった。不正アクセスの被害は全社的な規模に及ぶ。

自社の情報に加え、防衛省、環境省、内閣府、原子力規制委員会、資源エネルギー庁など10を超える官公庁や政府機関、電力、通信、JR・私鉄、自動車の大手を中心に少なくとも数十社の国内外の民間企業に関する様々な情報が不正アクセスを受けた。

その一部が外部に流出した可能性がある。取引先との共同開発や商談、製品の受注に関する情報や、社内の幹部が参加する会議の資料、研究所内で共有される情報などが含まれる。防衛技術の性能や、重要な社会インフラに関する情報が流出した恐れもある。

昨年6月、国内の研究所のサーバーに不審なファイルが見つかり、これを機に全社的に社内調査を進めたところ、営業本部や電子システム事業本部など14ある本部・事業本部の大半や、本社の管理部門の一部で不正なアクセスが確認された。

不正アクセスは中国にある関係会社から始まり、日本国内の拠点に広がった。

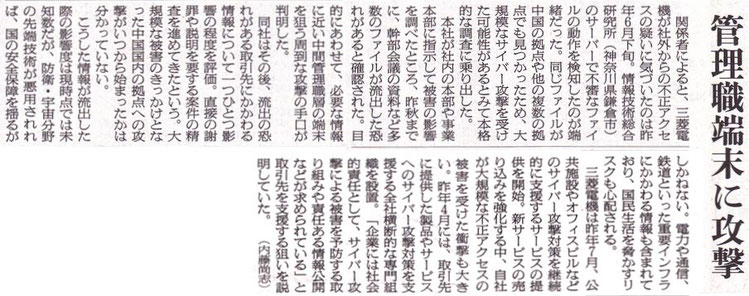

乗っ取ったアカウントを使って社内ネットワークに侵入し、機密情報に触れる権限が広い中間管理職層のパソコンをターゲットに不正アクセスが続いた。情報は送信用の端末に集約され、数回に分けて送信されたとみており、外部に流出した可能性が高い。

防衛産業で国内大手の三菱重工業でも2011年、潜水艦やミサイル関連製品などの製造拠点がサイバー攻撃を受けたことが発覚している。

三菱電機は、サイバー攻撃の被害を防ぐシステムの提供など、サイバーセキュリティー事業を強化している。

今夏の東京五輪・パラリンピックを前に、サイバー攻撃対策の屋台骨を支える企業自らが大規模攻撃を受け、情報が流出したとすれば影響は大きい。同社は情報流出の可能性がある取引先への説明を進めているとみられるが、不正アクセスを最初に覚知してから半年ほどにわたり、サイバー攻撃を受けたことを公表していない。同社は「サイバー攻撃を受けることはあるが、個別の内容については、あったかどうかを含めてお答えできない」(広報)としている。(内藤尚志)

電力や交通機関もまひ?深刻な事態

三菱電機へのサイバー攻撃について、社内調査で名前が挙がったのは、以前から存在が知られる中国系ハッカー集団の一つだった。こうした集団はいずれも高度な技術を駆使して機密情報を盗み出すことで知られている。

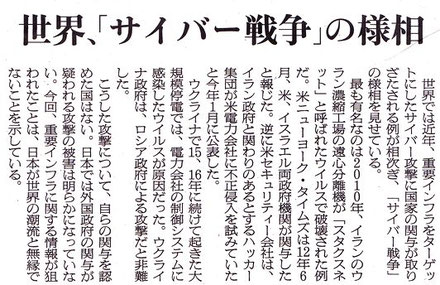

今回の被害は三菱電機にとどまらず、日本にとって二つの点で深刻な事態だ。

一つは、国の安全保障にかかわる防衛や、国がセキュリティー対策の最重要課題に掲げる重要インフラに関する情報が不正アクセスを受けたことだ。先端技術が外部に流出した懸念に加え、盗んだ情報を悪用し、電力や交通機関がまひするような新たなサイバー攻撃につながる恐れがある。

もう一つは、国の基幹を支える企業で、長期間にわたり不正アクセスが全社的に広がっていた点だ。

昨年6月の発覚から半年以上がたっても三菱電機が公表していないのは、被害が広範囲に及んでいることも関係するとみられる。三菱電機のセキュリティー対策がおろそかだったわけではない。パソコンにウイルス対策ソフトを導入し、社内ネットワークで不審な通信を監視するなどの対策をとってきた。

だが対策ソフトはウイルスを検知せず、歯が立たなかった。これは、同社を攻撃するためだけの特注ウイルスが使われた可能性が高いことを示唆している。攻撃を防ぐのは困難を極める。

ハッカーは防衛や重要インフラを担う同社の性質を知った上で、狙ったとみるべきだ。日本を支える多くの組織が日々、ハッカーに狙われており、今回の例は氷山の一角に過ぎない。国は問題解決を被害企業だけに任せるのではなく、国を挙げて再発防止に取り組む姿勢が求められる。(編集委員・須藤龍也)

狙いは中間管理職の端末 三菱電機を周到に攻撃

☞ サイバー攻撃集団「TICK」による「Operation ENDTRADE」

投稿日:2019年12月12日

脅威カテゴリ:サイバー攻撃, 攻撃手法

執筆:Trend Micro

トレンドマイクロは2008年以来、サイバー攻撃集団「TICK(別名:BRONZE BUTLER、またはREDBALDKNIGHT)」を追跡調査しています。

2018年11月に入り、彼らのマルウェア開発頻度とその配備が異常に増えていることを検知しました。TICKは、過去に利用したマルウェアに変更を加え検出回避を試みた上に、侵入時の検出回避を試行する新しいマルウェア、そして侵入後の攻撃と情報収集のために管理者権限昇格が可能な新しいマルウェアをも開発していることが確認されました。

また、TICKは、正規のEメールアカウントと認証情報を利用してマルウェアを配信し、日本に本社を置き中国に子会社を持つ、防衛、航空宇宙、化学、衛星などの高度な機密情報を有する複数の組織に焦点を絞っています。

弊社では、このTICKによる攻撃キャンペーンを「Operation ENDTRADE(エンドトレード作戦)」と名付け、確認した内容をリサーチペーパー「Operation ENDTRADE: TICK’s Multi-Stage Backdoors for Attacking Industries and Stealing Classified Data(英語情報)」にまとめ、詳細を報告しています。

なお、このリサーチペーパーは、2019年11月27日にオーストリアのウィーンで開催されたセキュリティカンファレンス「DeepINTEL 2019」にて発表されました。

■ターゲットを絞りマルウェアを配信

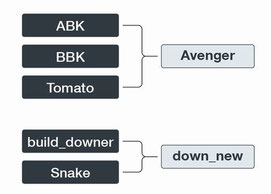

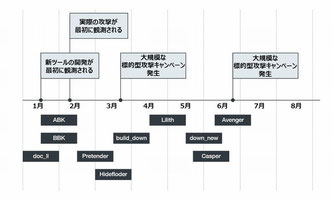

図1:「エンドトレード作戦」で利用されたマルウェア

TICKは2019年1月、攻撃の第一歩として日本のある経済調査会社とPR会社に侵入、Eメール認証情報とおとり文書となるファイルを窃取するなどして「調査」を行っていました。窃取したEメールアドレスは、標的組織の従業員にマルウェアの埋め込まれた添付ファイルを開封させるよう誘導する標的型メール(スピアフィッシングメール)の送信元として利用されていました。マルウェアが埋め込まれた添付文書は、日本語または中国語に精通し、中国経済に関心を持つ個人や企業を対象として作成されていました。

利用されたEメールには以下の特徴が見られました。

・認証情報が窃取された正規のEメールアカウントから送信されていた

・メール受信者を欺いて添付ファイルを開封させるために、正規文書を模して作成されていた

・「昇給」や「求人」に関連した件名、または米中貿易協議など中国の経済情勢に関連する件名が用いられていた

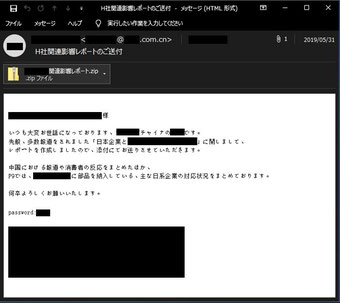

図2:巧みな日本語で書かれた標的型メールの例

確認されたマルウェアにハードコードされていた言語などから、TICKが中国に子会社を持つ日本の組織を侵入の足がかりとして狙う様子がうかがえました。マルウェアには、日本語を参照するコードページ932、および簡体字中国語を参照するコードページ936 がハードコードされていました。さらに、中国の子会社で感染したデスクトップコンピュータの共有フォルダから悪意ある実行ファイルの転送が成功し、そのファイルを日本の従業員が実行したことも確認されました。

2018年以前にも防衛、航空宇宙、化学、衛星産業へのTICKによる侵入は多数確認されていましたが、さらなる解析から、初期のエンドトレード作戦の主な標的の一つは防衛分野であることが明らかになりました。トレンドマイクロは、該当地域におけるインシデント対応の支援期間中に、エンドトレード作戦における標的のネットワークから軍事関連文書を窃取しようとしていることを発見しました。しかしその後、5月中旬までには化学産業に注意を向けるようになったことから、エンドトレード作戦の背後にいる組織の目的が、軍事機密の窃取と先端技術情報の窃取という異なる2つの目的を有していることを示唆していると言えます。

■利用されたマルウェアの解析

エンドトレード作戦の調査結果には、調整された新しいマルウェアの挙動についてもいくつか記載されています。なお、作戦名「エンドトレードは、彼らのプログラムデータベース(PDB)ファイルに確認される特徴的な文字列から名付けたものです。

エンドトレード作戦での利用が確認されたトロイの木馬型マルウェア、ダウンローダ各種、修正されたツールの全リストおよび解析詳細については、こちらをご覧ください。

※ メール・BLOG の転送厳禁です!! よろしくお願いします。

コメントをお書きください