2023/05/15 掲載

語られる「サイバーセキュリティ戦略」とその展望

・民間専門人材も働く、デジタル庁の組織体制

・デジタル庁が掲げる3つのセキュリティ方針

・デジタル庁のミッションとプロジェクトの全貌

2021年9月、日本のデジタル化を主導するデジタル庁が創設された。

多くのサイバー脅威が存在し被害も拡大している現在、デジタル庁は日本の安全安心な基盤の実現に向けて、サイバーセキュリティ対策を進めている。 具体的な施策やプロジェクトの内容について、デジタル庁 戦略・組織グループ セキュリティ危機管理チーム 満塩 尚史 氏に聞いた。

☞デジタル庁が整備・運用する政府情報システム

満塩氏は、KPMGコンサルティングで、システム監査、情報セキュリティ・電子署名法対応等のコンサルティングを経験した後、IT総合戦略室政府CIO補佐官、経済産業省最高情報セキュリティアドバイザー等を歴任し、現在はデジタル庁のセキュリティアーキテクトとして活躍する。

CRYPTREC暗号技術活用委員会、クラウドサービスの安全性評価に関する検討会等のメンバーでもある。

政府には、約1000以上のシステムが存在する。そのうち、デジタル庁が直接、整備・運用するシステムは、約40だ。

たとえば、マイナポータルや電子申請システムのe-Gov、助金申請のjGrantsなどの申請システム、霞が関の職員が利用する電子決済のシステムや旅費等の内部管理業務のシステム、法人共通認証基盤等を運用する。

「デジタル庁で整備・運用しているもの以外につい ては、ガイドラインを公表して全体の方向性を示すことで、整備推進しています」(満塩氏)

以降では、デジタル庁が示すセキュリティ方針や、プロジェクトなどの活動内容について紹介する。

☞民間専門人材も働く、デジタル庁の組織体制

デジタル庁の組織体制は、大きく4つのグループに分かれる。

· 戦略・組織グループ:戦略や総務的な全体取り纏めのグループ

· 共通機能グループ:システムで利用する共通機能を管理するグループ

· 国民向けサービスグループ:マイナンバー関係やe-Govを担当するグループ

· 省庁業務サービスグループ:霞が関で働く職員向けの省庁業務を担当するグループ

「デジタル庁では、民間専門人材が行政官と一緒に動いています。私は戦略・組織グループにおりますが、共通機能グループや国民サービスグループの仕事にも携わっています」(満塩氏)

☞デジタル庁が掲げる3つのセキュリティ方針

デジタル庁が示すセキュリティの3つの方針を紹介する。

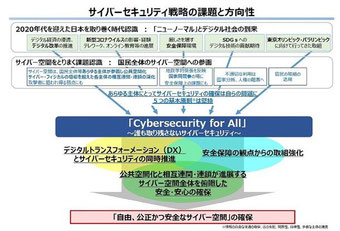

・サイバーセキュリティ戦略

日本全体のサイバーセキュリティに関する戦略である。

「自由、公正かつ安全なサイバー空間」の確保を目的とし、DX推進と同時にセキュリティについても考え、安全保障の観点からの取組強化も重視する。

また、レジリエンスの向上についても重視する。事故発生時の素早い復旧に加え、利便性の向上とサイバーセキュリティの確保の両立が必要となる。

さらに、ISMAP制度の利用を推進する。ISMAPは、クラウドサービスの情報セキュリティに関する安全性を評価して、統一的なセキュリティ基準を策定し、公表する仕組みだ。2022年には、ISMAP-LIUの運用も開始された。

「クラウドサービスのご活用の際に、ぜひISMAPの情報をご確認ください」(満塩氏)

・デジタル社会の実現に向けた重点計画

政府全体におけるデジタル化計画である。サイバーセキュリティ戦略を受け、セキュリティ対策の実施を目指す。

安定的稼働の確保の観点から、検証・監査の実施体制の構築、レジリエンスの向上を推進する。また、リアルタイムに監視するアーキテクチャの研究も進める。

・情報システムの整備および管理の基本的な方針

デジタル庁が特に注力する領域について示した方針である。

システムの全体のあり方を検討し、クラウドインフラ、ネットワークインフラ、ベース・レジストリ、ID・認証基盤の共通機能を整備する。その作り方として、サービスデザインやUI、データ、セキュリティの標準の策定や推進をする。

さらに、サイバーセキュリティの考え方を3つまとめている。

1つ目は、ゼロトラストアーキテクチャの推進。

ゼロトラストの考え方を定義づけ、実現すべきアクセス制御、リスク分析、セキュリティ・バイ・デザインを整備する。

2つ目は、サイバーレジリエンスの強化。

これまでの統一基準に加え、サイバーセキュリティフレームワーク(CSF)を導入し、被害の最小化および回復の迅速化を図る。

3つ目は、セキュリティ統制の構造化。

それぞれの対策の追跡可能性を確保し、セキュリティ対策の実施状況をリアルタイムで容易に把握する。

☞デジタル庁のミッションとプロジェクトの全貌

デジタル庁は創設されてから間もない組織のため、デジタル庁そのものの情報セキュリティ管理の構築がミッションの1つである。

具体的には、セキュリティポリシー、運用監視方針、マネジメント監査、脆弱性診断などの整備がある。

また、ゼロトラストアーキテクチャの推進、セキュリティ・バイ・デザインの推進、ISMAPの運営と利用を推進する。

もちろん、ガバメントクラウドや各省庁のネットワークの管理、政府共通インフラのセキュリティに関する支援も行う。

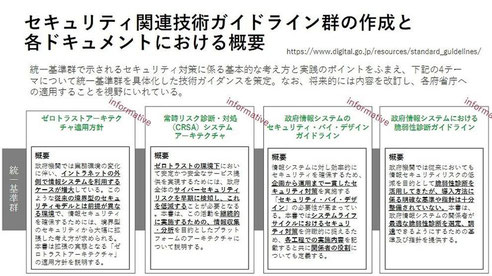

2022年6月には、4つのセキュリティ関連技術ガイドライン群を策定した。

・ゼロトラストアーキテクチャ適用方針

サイバー空間の脅威が高度化し、業務環境も複雑化している現在、これまでのような境界型セキュリティでは、脅威を防ぎきれない。

システム全体のアーキテクチャを変更し、各システムの直前でアクセスをチェック・管理することが必要だ。

デジタル庁では、このゼロトラストアーキテクチャの概念モデルを定義しようとしている。

・常時リスク診断・対処システムアーキテクチャ

システムの内部・ネットワーク内部の状況を観測し、常時リスク診断を行うプロジェクト「CRSA(Continuous Risk

Scoring and Action)」を立ち上げ、システムの検討・開発、リスク診断に基づく対策を検討する。

管理対象は、IT資産、ユーザー、セキュリティインシデント、データ保護状態など、セキュリティポリシーでの管理対象を想定しており、範囲を順次拡大する予定だ。

また、可視化されたダッシュボードで情報を閲覧し、統計情報をベースに脆弱性対応を把握する仕組みを検討している。

常時リスク診断・対処の目的と効果は、5つある。

1. 脆弱な状態の把握と迅速な是正の実施

2. インシデント発生時のトリアージ等の効果的な対応

3. セキュリティ対策実施状況のリアルタイムでのデータによる効果的な報告

4. 脅威やインシデントに対する政府横断的な脆弱箇所の迅速な発見・対応

5. ゼロトラストアーキテクチャの運用環境の適切な維持

「これらの活動により、リアルタイムに状況を把握できます。また、資産も管理できているので、インシデント発生時には素早く適切な対処が行えます」(満塩氏)

・政府情報システムのセキュリティ・バイ・デザインガイドライン

政府でのシステム構築の標準化にセキュリティの観点を加えたものが、セキュリティ・バイ・デザインだ。

各プロセスで行うべきセキュリティ対策や、システム関係者のセキュリティにおける役割を定義する。

・政府情報システムにおける脆弱性診断ガイドライン

構築時診断と定期診断の2つの脆弱性診断について定義する。

時間が経過すると、新たな脆弱性や攻撃が出てくるため、定期的な診断が必要になる。

また、脆弱性診断を外注する場合の発注のポイントや脆弱性診断や修正の評価について、支援を行う。

デジタル庁は、2022年10月に中長期計画を発表した。

セキュリティに関しては「安全安心で強靱なデジタル基盤の実現」を目指す。

「今後もデジタル庁は、DXを推進しながら、安全安心な基盤の実現を進めてまいります」(満塩氏)

Copyright

© SB Creative Corp. All rights reserved.

国家サイバーセキュリティ戦略について、企業が知っておくべき3つのこと

第1に、すべての企業は自社固有の脆弱性とリスクを明らかにする必要がある。

バイデン政権の戦略が明示しているのは、企業がサイバーセキュリティに取り組むか否かを自主的に選ぶ時代はとうに過ぎたということだ。

自社を取り巻く脅威の状況をテストして理解すべく、企業は積極的に措置を講じる必要がある。

潜在的なアクセスポイントを特定するための脆弱性診断と、実際に侵入を試みるペネトレーションテストを正式に実施すべきだ。

可能であれば、「倫理的ハッカー」または「レッドチーム」と呼ばれる人々を雇うとよい。

彼らの役割は、高度なサイバー攻撃のシミュレーションを行い、敵対者によるセンシティブデータへのアクセスやネットワークの破壊が可能か否か、可能ならばどのような方法を通じて行われるのかを明らかにすることだ。

企業はまた、サプライチェーンを介しての攻撃のリスクを最小限に抑えるために、サードパーティのベンダーおよびソフトウェア企業を十分に吟味しなくてはならない。

第2に、上記を経たうえで、サプライチェーンの脆弱性への対策を講じる必要がある。

その一環として、本戦略で約束されている情報共有を通じての官民連携、およびサイバー脅威環境への対処方法に関する実践的なガイダンスと支援を活用すべきだ。

より一般的には、明らかにされている弱点の修正や、従業員への定期的なセキュリティ訓練の実施、異常検出ツールの導入といった予防手段を講じる必要がある。

同時に、ハッキングが成功した場合の規模と被害を最小限に抑えることができる対応策を、しっかり備えておく必要もある。

第3に、サイバーセキュリティに関しては、一つの万能の解決法はないことを企業は認識しなくてはならない。

本戦略における重要な示唆は、大規模ビジネス、重要インフラ、ソフトウェア企業に対するより厳しい規制基準の確立に重点が置かれることだ。

本戦略は、サイバーセキュリティに関する「強制的な要件がないため、不十分で一貫性のない結果につながっている」と断定的に述べている。

そして「企業が消費者、事業者、重要インフラの提供者に対して負う注意義務を果たさない場合には、それらの企業に責任を負わせる」法整備を推進するとしている。

これを受け、企業側は法案と法的責任のあり方に影響を及ぼそうとするかもしれない。

ただし本戦略では、脆弱性の発見と修正に関しては、より大きな利害と豊富なリソースを持つ大企業が、より多くの責任を負うことになると明示している。

中小企業は厳しい規制の対象にはまだなっていないが、責任を免れるわけではない。

協働の機会を模索すべきであり、米国立標準技術研究所が先頃立ち上げた、中小企業間のコミュニケーションを促進するイニシアティブなどがその一例だ。

バイデン政権の新たな国家サイバーセキュリティ戦略が米国の産業界にもたらす具体的な影響を考えるうえでは、その詳細が注目される。

サイバー空間はいまや間違いなく米国経済のバックボーンであるため、同文書は期待に見合った核となる原則と崇高な目標を盛り込んでいる。

難しいのは、あらゆる脆弱性を特定して修正するうえでの現実的な課題、および不十分な対処が個人だけでなく世界経済全体に影響を及ぼすリスクを考慮する形で、戦略を実行することである。

© DIAMOND, INC. All Rights Reserved.

※ メール・BLOG の転送厳禁です!! よろしくお願いします。

コメントをお書きください