2020年、私たちが注意すべきセキュリティの脅威とは

AIや二要素認証まで悪用される?

2020/01/30

2020年は、二要素認証突破を狙うフィッシング詐欺、ECサイトの改ざん、さまざまな機器の脆弱性を悪用した攻撃、AIの技術を悪用したネット詐欺などのサイバー攻撃が予想されています。

また、テレワーク環境のセキュリティの不備を突く攻撃のリスクも高まるでしょう。

東京オリンピック・パラリンピック開催を控える2020年(※すでに延期決定)、私たちが注意すべきセキュリティの脅威と対策を紹介します。

※この記事は制作時の情報をもとに作成しています。

*二要素認証突破を狙うフィッシング詐欺の増加

二要素認証(二段階認証とも呼ばれる)は、IDとパスワードに加えてワンタイムパスワードなどによる追加の認証を行うログイン方法で、第三者による不正利用を防ぐ手段としてネットバンキングやクラウドサービス、ECサイトなどで導入されています。

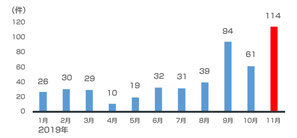

しかし、二要素認証を突破しようとするフィッシング詐欺が2019年9月以降増加しています。

たとえば、偽のメールやSMS(ショートメッセージサービス)のメッセージからフィッシングサイトに誘導する手口が用いられています。そのため、スマホからフィッシングサイトにアクセスしてしまう利用者が増加傾向にあり、SMSを悪用したフィッシング詐欺の手口は2020年も続くと予想されます。

一方で、スマホのセキュリティアプリ利用率はパソコンに比べて低く、そのことが被害拡大の一因になっているとも言えます。

フィッシング詐欺の手口は年々巧妙化しており、送られてくるメッセージや誘導先のWebサイトを一見しただけでは、真偽の判断が難しくなっています。

フィッシング詐欺による被害を防ぐためには、最新の手口を知っておくことが重要です。

スマホにもパソコンと同様、セキュリティアプリをインストールし、常に最新の状態に保ちましょう。

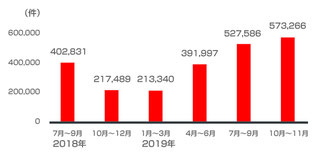

*ECサイトを改ざんしたクレジットカード情報窃取に注意

2018年に改正割賦販売法が施行され、クレジットカード情報をECサイト側で保持しないことが求められています。

しかし、ECサイト側でカード情報を保持しない場合でも、サイバー犯罪者がECサイトを改ざんし、偽の決済画面を表示させることでクレジットカード情報を詐取する手口も出現しています。

「ECサイト側はクレジットカード情報を保持していないから安全」というこれまでの常識が覆されたと言えるでしょう。

2019年はこの手口の被害が複数報道され、経済産業省などが相次いで注意喚起を行う事態となっています。

一般利用者の目線で考えても、「正規サイトだから安全」というこれまでの常識は通用しません。今後も注意が必要です。

法人においては、自組織のシステムに脆弱性や設定ミスがないことを定期的に確認することが欠かせません。

特にECサイトでは、早期に不審に気づける体制作りも重要となります。

一般利用者は、セキュリティソフトの利用など基本的な対策を怠らないこと、クレジットカードの明細を最低でも月一回は確認し、身に覚えのない請求があった場合は直ちに届け出ることを心がけましょう。

*脆弱性を悪用する攻撃に要注意

2020年、脆弱性を悪用する攻撃も継続するでしょう。脆弱性に関連する旬な話題は、Windows 7です。

Windows 7は2020年1月14日をもってすべてのサポートが終了したため、今後新たな脆弱性が見つかってもそれらを修正する更新プログラムが提供されません。

脆弱性攻撃に対して無防備なため、Windows 7の利用者はできるだけ早く最新バージョンへ移行することが求められます。

脆弱性はパソコンに限ったことではありません。

スマホのOSやアプリにも脆弱性はつきものです。パソコン同様にOSの更新通知が届いたらなるべく早く適用するように心がけてください。最新のOSに対応していない旧型のパソコンやスマホについては買い替えることをおすすめします。

家庭内ネットワークにつながるスマートテレビ、スマートスピーカー、ネットワークカメラなどのスマート家電やIoT(Internet of Things:モノのインターネット)機器もパソコンやスマホと同様、脆弱性を突く攻撃の対象です。

たとえば、ルータの設定不備やファームウェア(機器を制御する基本ソフトウェア)の脆弱性を突き、ルータとつながるネットワーク内の機器への侵入や不正操作を試みる攻撃がこれまでも確認されています。

有効な対策はメーカーから更新プログラムが提供されたら速やかに適用し、パソコンやスマホ、IoT機器に脆弱性が存在する期間を最小限にとどめることです。

自動更新機能がある場合は有効にし、アップデートが遅滞なく行われるようにすると良いでしょう。

ただし、組織から貸与されている機器については、更新のタイミングがコントロールされている場合もあるため、管理者からの指示に従ってください。

セキュリティソフトをインストールできないスマート家電やIoT機器については、ホームネットワーク全体を守るセキュリティ製品による対策が有効です。

ルータやIoT機器などの管理画面用パスワードを初期設定から変更することも忘れないでください。

そのまま利用していると、第三者によって勝手に設定を書き換えられるかもしれません。

対策の第一歩は、家庭内ネットワークにどのような機器が接続されているか、脆弱性を持つ機器がないかどうかを把握することです。トレンドマイクロは、ホームネットワークの安全性を評価する「オンラインスキャン for Home Network」を無料で提供しています。これを利用すれば、ホームネットワークにつながっている家電や機器を表示し、それぞれのセキュリティの問題点と解決策を提示してくれます。

*AIを使ったソーシャルエンジニアリング

ネット詐欺では、ソーシャルエンジニアリングが多用されています。

ソーシャルエンジニアリングとは、人の心理的な隙につけ込んで相手に特定の行動をとらせる手法の総称です。

実在する企業やサービスをかたったメールやSMS(ショートメッセージサービス)を送りつけ、メッセージを信じた受信者にURLリンクを開かせることで不正サイトへ誘導する手口はその代表例です。

2020年はソーシャルエンジニアリングの手法にAI(人工知能:Artificial Intelligence)が本格的に取り入れられると予測されています。

ここ数年、AIの発達によって映像や音声の合成技術が進化し、本人以外がとった言動をあたかも本人がとったように見せかける偽動画や偽音声を生成できるようになりました。

これらは「ディープフェイク」 と呼ばれ、企業に深刻な金銭被害を及ぼしているビジネスメール詐欺(BEC:Business E-mail Compromise)の手口にも用いられているようです。

2019年には英国エネルギー会社の最高経営責任者(CEO)が、その親会社のCEOを模倣した偽の送金指示音声と電話によるディープフェイク攻撃にさらされ、24万3,000米ドルをだまし取られる被害が報じられました。

ディープフェイクによるなりすましの対象にされやすいのはメディア出演、オンラインビデオなどで露出の多い経営幹部です。組織では、このような手口がすでにあることを認識し、ビジネスメール詐欺の対策として新規の送金や組織内情報の送付を求められた場合の確認、承認手順を見直すことも検討してください。

*テレワーク環境が企業のセキュリティリスクに

東京オリンピック・パラリンピック開催に向け、混雑回避や働き方改革の一環としてテレワーク(リモートワーク)の導入が進み、職種によっては時間や場所にとらわれずに働けるようになりつつあります。

しかし、テレワーク環境が企業におけるセキュリティの新たな弱点になるかもしれません。

たとえば、公共のワークスペースを勤務地とする就労者はセキュリティに不備のある公衆Wi-Fiにアクセスしてしまうリスクがあります。

もし、彼らが通信の暗号化方式にセキュリティ強度の低いWEPを採用しているものや、公衆Wi-Fiに見せかけサイバー攻撃者が用意した偽のWi-Fiを利用してしまうとどうなるでしょうか。

悪意を持った第三者によって通信内容を盗み見されたり、情報を窃取されたりする可能性があります。

在宅勤務の場合、比較的セキュリティ対策が手薄な家庭内ネットワークが企業ネットワークに侵入するための踏み台にされるリスクがあります。パソコンやスマホだけでなく、スマートテレビや各種アシスタントデバイス、ホームルータを含め、何らかのIoT機器が企業への攻撃経路として悪用されることも想定されます。

テレワークを安全に行うためには、勤務先が定めるガイドラインやポリシーに従って行動するのが原則です。

オフィスと同等のセキュリティを十分に確保することが難しい場所での勤務は、普段以上に気を引き締めて行動することを心がけてください。

Windows 7のサポート終了~OSやソフトのサポート終了が意味することとは?

WindowsなどのOSやソフトにはサポート期限があることをご存知ですか。

例えば、マイクロソフトは2020年1月14日にWindows 7のサポートを打ち切ることを告知しています。

OSやソフトのサポート終了の意味を知り、適切に対処しましょう。

*OSやソフトにはサポート期限がある

2009年にリリースされたWindows 7は、発売後およそ10年経とうとする今もなお多くのユーザに愛用されています。

日本マイクロソフトの推計(2018年12月時点)では、日本国内においてWindows 7を搭載するパソコンが一般家庭で1,100万台、法人で1,600万台稼働しています。しかし、Windows 7を安全に使える期間も残りわずかです。

Windows 7は2020年1月14日にすべてのサポートを終了するためです。

WindowsやMacなどのOS(基本ソフト)、Microsoft OfficeやAdobe Reader、機器のファームウェアなどのソフトには、あらかじめサポート期限が設けられています。サポート期間中は、OSやソフトの提供元から基本的には無償で各種サポートが行われ、その期間が終了するとサポートが受けられなくなります。

*サポート終了後は更新プログラムの提供がなくなる

サポート終了はどのようなことを意味するでしょうか。

サポートが終了したソフトは、動作や不具合などの問い合わせを提供元に受け付けてもらえなくなる可能性が高く、ソフトに脆弱性(セキュリティの穴)が見つかっても、それを修正する更新プログラムが配布されなくなります(※Windows 7では、サポート終了後3年間、法人向けの有償サポートにおいて更新プログラムが提供されます)。

後者は、ソフトを安全に利用するにあたって致命的な問題です。

それを理解するためには脆弱性について知っておく必要があります。

脆弱性は、プログラムの設計ミスなどが原因で生じるセキュリティ上の欠陥を指します。

一般的にOSやソフトが提供された後に脆弱性が発覚し、悪意を持った第三者によるサイバー攻撃に脆弱性が悪用される場合があります。たとえば、パソコンではWebサイトの閲覧や、メールに添付されたファイルの開封をきっかけにウイルスに感染させられるケースがあります。

また、スマート家電などのIoT機器や、ルータなどを制御するファームウェアの脆弱性が悪用される場合もあります。

<参考> 脆弱性を悪用するドライブ・バイ・ダウンロード

「ドライブ・バイ・ダウンロード」というセキュリティ用語を知っていますか?

なんとなく聞いたことはあるけれど、きちんと理解していない方も多いのではないでしょうか。

ドライブ・バイ・ダウンロードは、パソコン内のOSやソフトの脆弱性(セキュリティの弱点)を悪用することでWebサイトを閲覧しているユーザに気づかせぬようパソコンにウイルスを送り込む攻撃手法です。

この攻撃の怖いところは、OSやソフトの脆弱性を放置したままのパソコンで、いつも見ているWebサイトを訪れると、ただサイトを見ただけでウイルスに感染してしまうことです。

たまたま表示された不正なWeb広告によってドライブ・バイ・ダウンロードが実行され、ネットバンキングを狙うウイルスや身代金要求ウイルス(ランサムウェア)に感染してしまうケースも確認されています。

脆弱性を悪用する攻撃は、OSやソフトを常に最新の状態に保っておけばリスクを大幅に削減できます。

OSやソフトの開発元から脆弱性を修正する更新プログラムが提供されたら速やかに適用してください。

脆弱性攻撃に対して無防備な期間をできるだけ短くすることが大切です。

OSやソフトを自動更新にする設定については以下を参考にしてください。

参考:いつの間にかウイルス感染!? 脆弱性対策で今どきの気づけない攻撃を防ぐ

通常、サポート期間内に脆弱性が見つかった場合、提供元はすぐに脆弱性を修正するための更新プログラムを作成し、ユーザに無償で提供します。ユーザはそれを適用(アップデート)することでOSやソフトを安全に使い続けることができます。

しかし、サポート切れのOSやソフトは、脆弱性が見つかっても更新プログラムが提供されず脆弱性が放置されるため、その脆弱性を悪用する攻撃に対して無防備になってしまうのです。

サポート切れのOSやソフトを使い続けることはできますが、脆弱性が放置されることになるので決して安全とは言えません。

すなわち、サポート期限は実質的にOSやソフトの寿命なのです。

*OSやソフトは常に最新の状態を保つ

OSやソフトを最新バージョンに変更した後も、それらを最新の状態に保つことを忘れないようにしてください。

Windows 10を搭載するパソコンは、Windows Updateの自動更新が既定で有効になっており、ネットに接続されると自動で更新プログラムが適用されます。ただし、Windows Updateは何らかの理由で失敗してしまうこともあります。

新しいパソコンを手に入れたら最新の更新プログラムが適用されていることを必ず確認しましょう。

もちろん、これはOSに限った話ではありません。

ソフト全般に言えることです。パソコンやスマホに更新通知が届いたらすぐにアップデートし、ネットワークにつながる機器についてもファームウェアの自動更新機能が備わっている場合は有効にしておきましょう。

Microsoft Office やInternet Explorer、Adobe Acrobat Readerなどの主要ソフトもバージョンとサポート期限を確認し、サポート終了が間近に迫っているものがあればすぐに最新バージョンに更新しましょう。

Copyright © 2020 Trend Micro Incorporated. All rights reserved.

※ メール・BLOG の転送厳禁です!! よろしくお願いします。

コメントをお書きください